Akamai Technologies ha anunciado la disponibilidad del Informe de Seguridad sobre el Estado de Internet del Cuarto Trimestre de 2015. Este informe trimestral, proporciona análisis e información sobre la actividad maliciosa observada en Akamai Intelligent Platfor y ofrece una visión detallada del panorama mundial de amenazas de ataques a la seguridad en la nube.

“La amenaza que suponen los ataques DDoS y a aplicaciones web no desaparece. Cada trimestre, la cantidad de ataques contra clientes de Akamai se sigue disparando. Este trimestre, el número de ataques a aplicaciones web aumentó un 28 %, mientras que los ataques DDoS crecieron un 40 % en comparación con el tercer trimestre. Y los agentes maliciosos tampoco se detienen. Continúan atacando a los mismos objetivos una y otra vez, buscando un punto en el que las defensas puedan flaquear”, afirma Stuart Scholly, vicepresidente sénior y director general de la unidad de negocio de seguridad de Akamai.

Durante el cuarto trimestre, los ataques DDoS repetidos fueron la norma, con una media de 24 ataques por cliente objetivo. Estos objetivos se vieron afectados por más de 100 ataques cada uno y un cliente se enfrentó a 188 ataques, lo que supone una media de más de dos al día.

Resumen de la actividad de ataques DDoS

Durante el cuarto trimestre, Akamai mitigó más de 3.600 ataques DDoS en la solución enrutada, más del doble de ataques que el año anterior. La gran mayoría de estos ataques se componían de botnets basados en booters/stressers.

Dichos ataques DDoS de alquiler, se basan en gran parte en técnicas de reflexión para impulsar su tráfico y no tienen la misma capacidad de generar ataques de gran tamaño. Por ello, se observa un menor número de mega ataques que el año anterior. Además, los sitios de stresser/booter suelen tener limitación de tiempo de uso, lo que ha ayudado a que se reduzca la duración media de los ataques a, tan solo, algo menos de 15 horas.

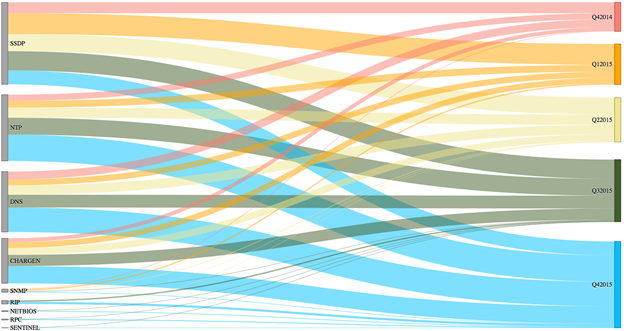

Ataques DDoS de reflexión entre el cuarto trimestre de 2014 y el cuarto trimestre de 2015

Los ataques a la capa de infraestructura (capas 3 y 4) han predominado durante varios trimestres y suponen el 97 % de los ataques observados durante el cuarto trimestre. Un 21 % de los ataques DDoS contenía fragmentos UDP en el cuarto trimestre de 2015. En parte, esto se debe al factor de amplificación que incluyen los ataques basados en la reflexión, principalmente con motivo del uso indebido de los protocolos CHARGEN, DNS y SNMP, que presentan todos ellos cargas potencialmente grandes.

El número de ataques NTP y DNS ha aumentado drásticamente en comparación con el tercer trimestre. Los ataques de reflexión DNS aumentaron un 92 % porque los agentes maliciosos buscaban el uso indebido de dominios con seguridad integrada (DNSSEC), que suelen ofrecer más datos de respuesta. Los ataques NTP, con un incremento de casi el 57 %, ganaron popularidad en comparación con el trimestre anterior, a pesar de que los recursos de reflexión NTP han mermado con el tiempo.

Otra tendencia es el aumento de los ataques multivectoriales. En el segundo trimestre de 2014, solo un 42 % de los ataques eran multivectoriales; en el cuarto trimestre de 2015, un 56 % de los ataques DDoS fueron multivectoriales. Aunque la mayoría de los ataques multivectoriales utilizaron solo dos vectores (35 % de todos los ataques), en el 3 % de los ataques observados en el cuarto trimestre se usaron entre cinco y ocho vectores.

El mayor ataque del cuarto trimestre alcanzó una velocidad máxima de 309 gigabits por segundo (Gbps) y 202 millones de paquetes por segundo (Mpps). El objetivo de este ataque fue un cliente del sector del software y la tecnología, y en él se utilizó una combinación inusual de ataques SYN, UDP y NTP originados desde los botnets XOR y BillGates. El ataque formó parte de una campaña continua en la que se atacó a la víctima 19 veces durante un periodo de ocho días, con ataques adicionales posteriores a principios de enero.

Más de la mitad de los ataques del cuarto trimestre (el 54 %) estaban dirigidos a empresas de juegos y otro 23 % al sector del software y la tecnología.

[box type=»shadow» align=»» class=»» width=»»]

Métricas de DDoS

En comparación con el cuarto trimestre de 2014

- Aumento de un 148,85 % en el número de ataques DDoS.

- Aumento de un 168,82 % en los ataques a la capa de infraestructura (capas 3 y 4).

- Reducción en un 49,03 % en la duración media de los ataques: 14,95 frente a 29,33 horas.

- Reducción del 44,44 % en el número de ataques superiores a 100 Gbps: 5 frente 9

En comparación con el tercer trimestre de 2015

- Aumento de un 39,89 % en el número de ataques DDoS.

- Aumento de un 42,38 % en los ataques a la capa de infraestructura (capas 3 y 4).

- Reducción en un 20,74 % en la duración media de los ataques: 14,95 frente a 18,86 horas.

- Reducción del 37,5 % en el número de ataques superiores a 100 Gbps: 5 frente 8

[/box]

Actividad de ataques a aplicaciones web

Aunque el número de ataques a aplicaciones web aumentó un 28 % el trimestre anterior, el porcentaje de ataques a aplicaciones web enviados a través de HTTP en comparación con HTTPS ha sido relativamente constante durante dos trimestres: un 89 % a través de HTTP en el cuarto trimestre frente al 88 % del tercer trimestre.

Los vectores de ataque observados con más frecuencia durante el tercer trimestre fueron LFI (41 %), SQLi (28 %) y PHPi (22 %), seguidos de XSS (5 %) y Shellshock (2 %). El 2 % restante se compuso de ataques RFI, MFU, CMDi y JAVAi. La distribución relativa de los vectores de ataque a través de HTTP frente a HTTPS fue similar, con la excepción de PHPi, que se observó en tan solo un 1 % de los ataques a través de HTTPS.

Un 59 % de los ataques a aplicaciones web del cuarto trimestre estuvo dirigido a retailers, frente al 55 % del tercer trimestre. Los sectores de medios y entretenimiento, y hoteles y viajes fueron el objetivo más frecuente, con un 10 % de los ataques cada uno. Esto representa un cambio con respecto al tercer trimestre, en el que el sector de los servicios financieros fue el segundo objetivo más frecuente (con un 15 % de los ataques), en comparación con solo un 7 % de los ataques este trimestre.

Continuando la tendencia del trimestre anterior, Estados Unidos fue el origen principal de los ataques a aplicaciones web (56 %), además del objetivo más frecuente (77 %). Brasil fue el segundo origen del mayor número de ataques (6 %), además del segundo objetivo más frecuente (7 %), algo que parece estar relacionado con la apertura de nuevos centros de datos en este país, pertenecientes a un importante proveedor de infraestructura como servicio (IaaS). Desde la apertura de los centros de datos, Akamai ha observado un gran aumento en la cantidad de tráfico malicioso proveniente de Brasil y, específicamente, de los centros de datos mencionados anteriormente. La mayoría de estos ataques se dirigieron a un cliente brasileño del sector del retail.

En el informe del cuarto trimestre, identificamos los 10 principales orígenes del tráfico de ataque a aplicaciones web mediante ASN y analizamos los tipos de ataques, las cargas y la frecuencia correspondientes. En la sección 3.6 se incluye una descripción de 10 de los ataques más interesantes.

[box type=»shadow» align=»» class=»» width=»»]

Métricas de ataques a aplicaciones web

En comparación con el tercer trimestre de 2015

- Aumento de un 28,10 % en el número de ataques a aplicaciones web

- Aumento de un 28,65 % en los ataques a aplicaciones web a través de HTTP

- Aumento de un 24,05 % en los ataques a aplicaciones web a través de HTTPS

- Aumento de un 12,19 % en los ataques SQLi

[/box]

Actividad de escaneo y sondeo

Los agentes maliciosos utilizan escáneres y sondeos para llevar a cabo un reconocimiento de sus objetivos antes de iniciar los ataques. Al hacer uso de los datos de firewall del perímetro de la Plataforma Inteligente de Akamai (Akamai Intelligent Platform), nuestro análisis mostró que los puertos más populares para el reconocimiento fueron Telnet (24 %), NetBIOS (5 %), MS-DS (7 %), SSH (6 %) y SIP (4 %). Los tres principales orígenes de la actividad de análisis se ubicaron en Asia, según se determinó mediante ASN. También observamos un análisis activo de reflectores para hacer un uso indebido de ellos, entre los que se incluían NTP, SNMP y SSDP.

Si nos fijamos en los principales orígenes de reflexión mediante ASN, advertimos que los reflectores de red más afectados por un uso indebido se ubicaron en China y otros países asiáticos. Aunque la mayoría de ataques SSDP tienden a proceder de conexiones de inicio, los ataques NTP, CHARGEN y QOTD provienen generalmente de proveedores de alojamiento en la nube en los que se ejecutan los servicios. Los reflectores SSDP y NTP fueron los que presentaron un mayor índice de uso indebido, con un 41 % cada uno, seguidos de CHARGEN (6 %) y RPC (5 %). Detrás de estos se encuentran SENTINEL y QOTD, con un 4 % cada uno.

[button color=»blue» size=»medium» link=»www.stateoftheinternet.com/security-report» icon=»» target=»true»]Descarga el informe completo[/button]