El equipo de investigación de seguridad de Kaspersky Lab ha anunciado el descubrimiento de «La Máscara» (también conocido como Careto), una nueva y avanzada ciberamenaza de habla hispana que ha estado involucrada en operaciones globales de ciberespionaje al menos desde el año 2007. Lo que hace especial a La Máscara es la complejidad del conjunto de herramientas utilizadas por los atacantes. Incluye un programa malicioso extremadamente sofisticado, un rootkit, un bootkit, y versiones de Mac OS X y Linux y, posiblemente, para Android y iOS (iPad / iPhone).

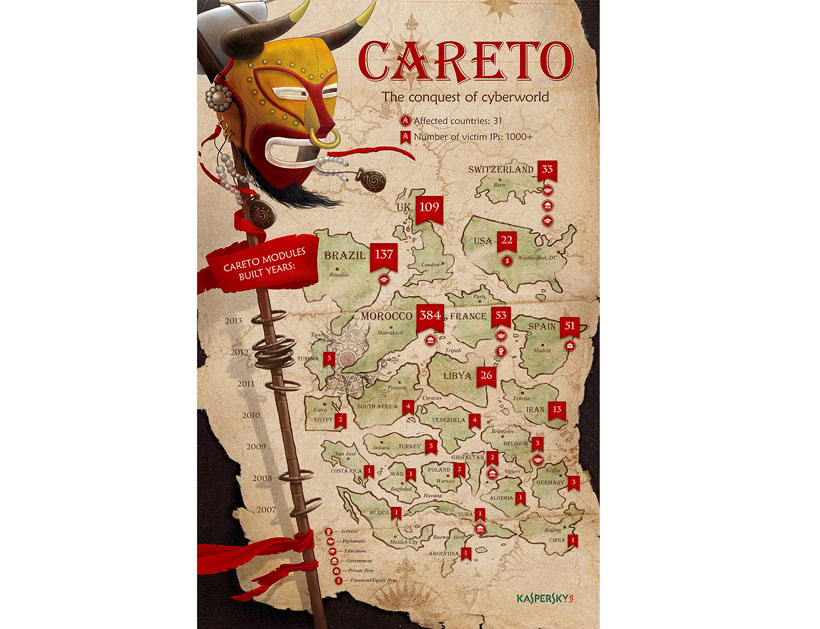

Los objetivos principales han sido instituciones gubernamentales, representantes diplomáticos y embajadas, además de compañías de energía, petróleo y gas, organizaciones de investigación y activistas. Las víctimas de este ataque dirigido se han encontrado en 31 países de todo el mundo – desde el Oriente Medio y Europa a África y las Américas.

Los ciberatacantes tenían como reto principal recopilar datos sensibles de los sistemas infectados, incluyendo, diversas claves de cifrado, configuraciones VPN, claves SSH (que sirve como medio de identificación de un usuario a un servidor SSH) y archivos RDP (utilizado para abrir automáticamente una conexión a un ordenador reservado).

Los investigadores de Kaspersky Lab detectaron Careto por primera vez el año pasado, cuando observaron intentos de aprovechar una vulnerabilidad en los productos de la compañía. El exploit aportaba al malware la capacidad para evitar la detección. Por supuesto, esta situación generó mucho interés y así es como se inició la investigación.

Para las víctimas, una infección con Careto puede ser desastrosa ya que intercepta todos los canales de comunicación y recoge la información más vital del equipo de la víctima. La detección es extremadamente difícil debido a las capacidades sigilosas del rootkit, de las funcionalidades integradas y los módulos de ciberespionaje adicionales.

Según el informe de análisis de Kaspersky Lab, la campaña de La Máscara se basa en el envío de mensajes de correo electrónico phishing con vínculos a un sitio web malicioso. El sitio web malicioso contiene una serie de exploits diseñados para infectar a los visitantes en función de la configuración del sistema. Después de la infección, el sitio malicioso redirige al usuario a la página web legítima de referencia en el correo electrónico, que puede ser una película de YouTube o un portal de noticias.

Es importante tener en cuenta que el exploit en sitios web no infecta automáticamente a los visitantes. En su lugar, los atacantes reciben los exploits en carpetas específicas en el sitio web, que no están directamente referenciados en ningún lugar, excepto en mensajes de correo electrónico maliciosos. A veces, los atacantes utilizan subdominios en los sitios web para que parezcan más reales. Estos subdominios simulan las secciones de los principales periódicos de España, además de algunos internacionales, por ejemplo, «The Guardian» y «The Washington Post».

El malware intercepta todos los canales de comunicación y recoge la información más importante del sistema infectado. La detección es extremadamente difícil debido a las capacidades del rootkit sigiloso. Careto es un sistema altamente modular, soporta plugins y archivos de configuración, que le permiten realizar un gran número de funciones. Además de las funcionalidades incorporadas, los operadores de Careto podían cargar módulos adicionales que podrían llevar a cabo cualquier tarea malicioso.

Los productos de Kaspersky Lab detectan y eliminan todas las versiones conocidas del malware La Máscara o Careto. Para leer el informe completo, con una descripción detallada de las herramientas y las estadísticas maliciosos, junto con los indicadores de compromiso, ver Securelist.