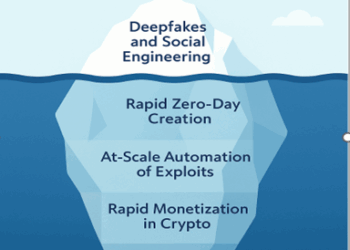

La IA agéntica está transformando las ciberamenazas (desde el phishing y los deepfakes) en exploits de zero day continuos y en ransomware automatizado. La mayoría de las organizaciones tendrán dificultades para mantener el ritmo, pero ese mismo poder de la IA puede impulsar defensas autónomas que, en última instancia, devuelvan la ventaja a los defensores.

La mayoría de nosotros navegamos por el mundo digital sin pensar demasiado en lo que lo mantiene en funcionamiento. Nos despertamos, cogemos un dispositivo, nos conectamos a una red y confiamos en apps distribuidas por nubes y centros de datos para realizar nuestro trabajo. Como todo este flujo “simplemente funciona”, es fácil asumir que las prácticas de ciberseguridad no necesitan cambiar. Si una cuenta se ve comprometida, la restablecemos. Si un portátil se infecta, lo restablecemos. Si una aplicación falla, la actualizamos o la sustituimos. Estas tareas parecen manejables, y la pila de seguridad sigue funcionando en segundo plano, alertándonos ocasionalmente de algún problema mientras los firewalls, la protección de endpoints, los sistemas SIEM y la autenticación multifactor mantienen la estabilidad… al menos hasta que los atacantes encuentran una brecha.

El reto consiste en imaginar qué ocurre cuando esas brechas no son explotadas por hackers humanos que trabajan en una campaña cada vez, sino por adversarios autónomos agénticos. Se trata de sistemas de IA que no solo generan contenido convincente, sino que también planifican, actúan y se adaptan por sí mismos. A diferencia de un chatbot o un script estático, una IA agéntica puede analizar una empresa objetivo, rastrear Internet en busca de información sobre empleados, lanzar campañas de phishing personalizadas, cambiar de táctica cuando se le bloquea e incluso negociar rescates mientras blanquea dinero a través de criptomonedas. En otras palabras, no están ayudando a los atacantes. Ellos son los atacantes.

La punta del iceberg: deepfakes e ingeniería social

La punta del iceberg: deepfakes e ingeniería social

Las amenazas más visibles hoy en día son los deepfakes y el phishing generados por IA. Vemos vídeos manipulados de figuras públicas y correos electrónicos que parecen inquietantemente auténticos. Sin embargo, la IA agéntica agrava estas amenazas. Imagina un sistema que nunca se cansa de analizar tu red de LinkedIn, generar mensajes personalizados para tus contactos y ajustar su enfoque cada vez que alguien lo ignora. Lo que antes era un phishing masivo de tipo “spray and pray” está evolucionando hacia una manipulación continua y adaptable diseñada para desgastar las defensas humanas.

Bajo la superficie: exploits de zero day

Las vulnerabilidades de software son un hecho inevitable. Con un fallo por cada pocos miles de líneas de código, las plataformas complejas contienen miles de debilidades ocultas. Hasta ahora, su descubrimiento requería habilidad humana, paciencia y algo de suerte. La IA agente cambia por completo esta ecuación. Puede rastrear repositorios abiertos, someter aplicaciones a pruebas (fuzzing) y encadenar pequeñas debilidades hasta convertirlas en exploits funcionales, todo en un bucle interminable. Imagina el impacto: mientras los equipos de TI lidian con ciclos de parcheo que se miden en semanas, un adversario basado en IA descubre y explota vulnerabilidades en cuestión de horas. El volumen de fallos sin parchear se convierte en una mina de oro, y los defensores siempre van un paso por detrás.

Escalando ataques sin dormir

Los grupos criminales actuales ya comprometen a cientos de víctimas a la vez. Con la IA agéntica, el ritmo y el alcance se multiplican. Estos sistemas no necesitan dormir ni supervisión. Rastrean la web, identifican nuevos objetivos, generan kits de phishing y gestionan las negociaciones automáticamente. Algunos grupos de ransomware ya utilizan chatbots para “atender” a sus víctimas durante la extorsión. La IA agéntica llevará esto más allá, realizando negociaciones multilingües en tiempo real, ajustando las exigencias según los informes financieros de una empresa y coordinando múltiples campañas a la vez. Lo que antes era una banda de operadores puede ahora ser un enjambre de máquinas incansables.

Cripto como motor de crecimiento

Una vez que se consigue un acceso, la IA agéntica también puede gestionar la vertiente empresarial del delito. Los pagos en criptomonedas se automatizan, se blanquean con rapidez y se reinvierten en nuevas herramientas. Piensa en la transformación de las finanzas con la llegada del trading algorítmico. Ahora aplica ese mismo ciclo de crecimiento compuesto al cibercrimen. Cada brecha exitosa financia la siguiente, sin cuellos de botella humanos que ralenticen el proceso.

La base del iceberg: la dificultad para implantar Zero Trust

Zero Trust es el modelo al que aspiramos: nunca confiar, siempre verificar. Sin embargo, la mayoría de las organizaciones no pueden aplicarlo en todas las capas. Los endpoints se parchean de forma inconsistente. MFA no cubre todas las aplicaciones. Las redes siguen siendo demasiado planas. El tráfico cifrado queda en gran medida sin inspeccionar. Estas brechas son precisamente donde los adversarios agénticos sobresalen. Sondea continuamente, pivota cuando se le bloquea y explota todo lo que permanece sin monitorizar. Mientras tanto, los equipos de seguridad se ven desbordados por miles de alertas y solo pueden crecer incorporando más personal, mientras que los atacantes se expanden mucho más rápido gracias a la IA.

Hacia dónde deben avanzar los defensores

El iceberg no es un destino inevitable. Los mismos principios que hacen peligrosa a la IA agéntica pueden aprovecharse para la defensa. El centro de operaciones de seguridad del futuro combinará la velocidad de la IA con el criterio humano. Imagina una telemetría unificada entre todos los endpoints, firewalls y proveedores de identidad. Imagina políticas de seguridad aplicadas en tiempo real en cada punto de acceso. Imagina el tráfico cifrado siendo descifrado, inspeccionado y vuelto a cifrar en milisegundos. E imagina sistemas de IA que no solo detecten amenazas, sino que también las contengan y las solucionen automáticamente, entregando a los analistas un entorno ya estabilizado.

Esto no es un sueño, es el camino a seguir. Los analistas seguirán siendo esenciales para definir la estrategia, pero la IA gestionará los primeros mil movimientos. Cuando esta visión se haga realidad, Zero Trust dejará de ser un ideal y pasará a aplicarse de forma invisible y a gran escala. Por primera vez en décadas, el equilibrio de poder podría inclinarse de nuevo hacia los defensores.

La metáfora del iceberg sigue siendo válida: la parte más peligrosa permanece bajo la superficie. Con la IA agéntica, esa masa oculta crece cada día. La única forma de evitar la colisión es adaptarse más rápido que los adversarios que ya la están construyendo.

Adam Winston

Cybersecurity CTO & CISO de WatchGuard Technologies